ОСТАНОВИТЬ Djvu Ransomware

Семейство программ-вымогателей STOP, также называемое семейством программ-вымогателей STOP Djvu, представляет собой опасную вредоносную программу. STOP Djvu - лишь одна из множества угроз, которые имеют общие характеристики и исходят от программы-вымогателя STOP, хотя некоторые из их методов воздействия на типы файлов и шифрование расширений файлов различаются.

Первоначальная программа- вымогатель STOP была замечена исследователями безопасности еще в феврале 2018 года. Однако с тех пор она эволюционировала, и ее семейство клонов и ответвлений выросло. Основным методом распространения программы-вымогателя STOP были рассылки спама по электронной почте с использованием поврежденных вложений.

Программа-вымогатель STOP Djvu работает так же, как и другие подобные программы-вымогатели, шифруя и блокируя доступ к ключевым файлам, которые пользователи могут использовать в своей системе. Личные файлы, изображения, документы и многое другое можно зашифровать и отключить для всех пользователей машины. Программа-вымогатель STOP Djvu была впервые обнаружена еще в декабре 2018 года в ходе довольно успешной кампании заражения в Интернете. Исследователи не знали, как распространяется программа-вымогатель, но позже жертвы сообщали, что обнаруживали инфекции после того, как загружали кейгены или кряки. После заражения программа-вымогатель STOP Djvu изменяет настройки Windows, добавляя файлы с разными именами, например .djvu, .djvus, .djvuu, .uudjvu, .udjvu или .djvuq, а также недавние расширения .promorad и .promock. В более новых версиях еще нет дешифратора, но более старые версии можно расшифровать с помощью STOPDecrypter. Пользователям рекомендуется избегать уплаты выкупа, несмотря ни на что.

Метод, используемый для блокировки доступа к файлам, использует алгоритм шифрования RSA. Хотя расшифровка файлов может показаться сложной для неопытных пользователей, определенно нет необходимости прилагать какие-либо усилия, чтобы заплатить людям, стоящим за угрозой. В таких ситуациях обычно даются ложные обещания, поэтому пользователи могут быстро обнаружить, что они игнорируются после совершения платежей.

Об атаках вымогателя STOP Djvu впервые было сообщено в конце 2018 года. Основным методом распространения STOP Djvu оставались спам-письма, а изменения в ядре вымогателя были относительно незначительными. Большинство фальшивых, скомпрометированных вложений, используемых в спам-письмах, были офисными документами с поддержкой макросов или поддельными файлами PDF, которые запускали программу-вымогатель без ведома жертвы. Поведение STOP Djvu также не сильно изменилось - программа-вымогатель по-прежнему удаляет все моментальные снимки теневого тома, чтобы избавиться от резервных копий, а затем начинает шифрование файлов жертвы.

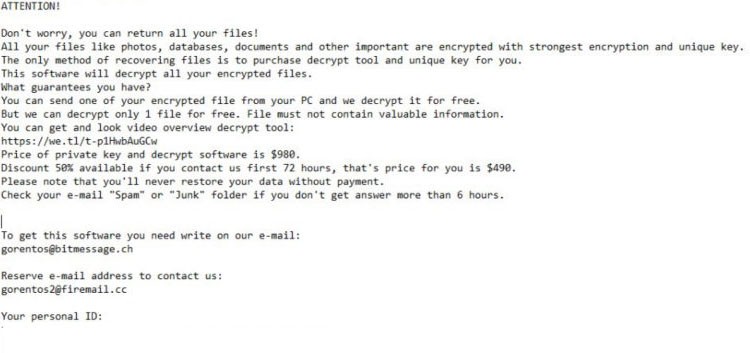

В записку с требованием выкупа внесены незначительные изменения, которые сохраняются на рабочем столе жертвы как _openme.txt. Текст записки о выкупе можно найти здесь:

'[начало записки о выкупе]

———————— ВСЕ ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ ————————

Не волнуйтесь, вы можете вернуть все свои файлы!

Все ваши файлы, документы, фотографии, базы данных и другие важные данные зашифрованы с помощью самого надежного шифрования и уникального ключа.

Единственный способ восстановить файлы - это приобрести для вас инструмент дешифрования и уникальный ключ.

Это программное обеспечение расшифрует все ваши зашифрованные файлы.

Какие гарантии мы вам даем?

Вы можете отправить один из своих зашифрованных файлов со своего компьютера, и мы расшифруем его бесплатно.

Но мы можем бесплатно расшифровать только 1 файл. Файл не должен содержать ценной информации

Не пытайтесь использовать сторонние инструменты дешифрования, потому что они уничтожат ваши файлы.

Скидка 50% доступна, если вы свяжетесь с нами в первые 72 часа.

———————————————————————————————————-

Чтобы получить эту программу, вам необходимо написать на нашу электронную почту:

helphadow@india.com

Зарезервируйте адрес электронной почты, чтобы связаться с нами:

helphadow@firemail.cc

Ваш личный идентификатор: [строка]

[конец записки о выкупе] '

Программа-вымогатель изначально ограничивалась переименованием зашифрованных файлов с расширением .djvu, что было любопытным выбором, поскольку .djvu на самом деле является допустимым форматом файлов, разработанным лабораторией AT&T и используемым для хранения отсканированных документов, чем-то похожим на .pdf Adobe. Более поздние версии программы-вымогателя приняли ряд других расширений для зашифрованных файлов, в том числе '.chech', '' .luceq, '' .kroput1, '' .charck, '' .kropun, '.luces,' '.pulsar1, '' .uudjvu, '' .djvur, '' .tfude, '.tfudeq' и '.tfudet'.

Некоторые разновидности программы-вымогателя STOP Djvu можно бесплатно расшифровать с помощью так называемого STOPDecrypter, разработанного исследователем безопасности Майклом Гиллеспи и доступного для бесплатной загрузки в Интернете.

Оглавление

ОСТАНОВИТЬ Djvu Ransomware Видео

Совет: Включите звук ON и смотреть видео в полноэкранном режиме.

ОСТАНОВИТЬ Djvu Ransomware Скриншотов

Аналитический отчет

Главная Информация

| Family Name: | STOP/DJVU Ransomware |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

def8a7bfe5fe47d95a95085d8dbc7a53

SHA1:

7182d4b2f55a560d83edf0824e119f71fa8422b6

SHA256:

B83855EA63E7F28396099A5B6E877BE537E78E4A50DF720262461A1D13B02192

Размер файла:

6.29 MB, 6292105 bytes

|

|

MD5:

a6b8c0cb178c31dd347554c3e5a0d5f8

SHA1:

91864f269d696ee80869cfeb3c9a204f8031a3bb

SHA256:

4FFB8E9ADF508662B5E51CBEC75B2E07CE1CBBFAAB873F72EDC7BAC385421E2C

Размер файла:

3.47 MB, 3471869 bytes

|

|

MD5:

2336c9624d9a44c393d354206226f508

SHA1:

ea7edc388ad62990f52b9ed40df26d20f4e20190

SHA256:

CE48ED04C92143B7E91F9665DD9337B2EE0B9CC1B5AEE534D26C09E084F8ABB0

Размер файла:

1.36 MB, 1359918 bytes

|

|

MD5:

42f32aa699bc45a3638ddeb325ebebc1

SHA1:

508cea3ba2bf04cc6851295f92bf0e752071f6b8

SHA256:

16532B38591B713395C288B11610494BCC4C4537BE492D43C54D66FEB7B95FA4

Размер файла:

1.33 MB, 1328186 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have debug information

- File doesn't have exports table

- File doesn't have relocations information

- File doesn't have security information

- File has exports table

- File has TLS information

- File is 32-bit executable

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

Show More

- File is Native application (NOT .NET application)

- File is not packed

- IMAGE_FILE_DLL is not set inside PE header (Executable)

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Icons

File Icons

This section displays icon resources found within family samples. Malware often replicates icons commonly associated with legitimate software to mislead users into believing the malware is safe.Windows PE Version Information

Windows PE Version Information

This section displays values and attributes that have been set in the Windows file version information data structure for samples within this family. To mislead users, malware actors often add fake version information mimicking legitimate software.| имя | Ценность |

|---|---|

| Comments | This installation was built with Inno Setup. |

| Company Name |

|

| File Description |

|

| File Version |

|

| Internal Name |

|

| Legal Copyright | Copyright © Alexander Roshal 1993-2022 |

| Original Filename |

|

| Product Name |

|

| Product Version |

|

File Traits

- 2+ executable sections

- big overlay

- HighEntropy

- Installer Manifest

- No Version Info

- RAR (In Overlay)

- RARinO

- SusSec

- vb6

- WinRAR SFX

Show More

- WRARSFX

- x86

Files Modified

Files Modified

This section lists files that were created, modified, moved and/or deleted by samples in this family. File system activity can provide valuable insight into how malware functions on the operating system.| File | Attributes |

|---|---|

| c:\users\user\appdata\local\temp\is-13e8d.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-88uan.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp | Generic Write,Read Attributes |

| c:\users\user\appdata\local\temp\is-pk5hm.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

| c:\users\user\appdata\local\temp\is-shkd6.tmp\_isetup\_setup64.tmp | Generic Read,Write Data,Write Attributes,Write extended,Append data |

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| Other Suspicious |

|

| Anti Debug |

|

| User Data Access |

|

| Process Manipulation Evasion |

|

| Process Shell Execute |

|

| Keyboard Access |

|

Shell Command Execution

Shell Command Execution

This section lists Windows shell commands that are run by the samples in this family. Windows Shell commands are often leveraged by malware for nefarious purposes and can be used to elevate security privileges, download and launch other malware, exploit vulnerabilities, collect and exfiltrate data, and hide malicious activity.

"C:\Users\Lehsoaco\AppData\Local\Temp\is-88UAN.tmp\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918.tmp" /SL5="$5036E,928289,131584,c:\users\user\downloads\ea7edc388ad62990f52b9ed40df26d20f4e20190_0001359918"

|

"C:\Users\Dfhrhqtz\AppData\Local\Temp\is-13E8D.tmp\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186.tmp" /SL5="$802E8,896816,131584,c:\users\user\downloads\508cea3ba2bf04cc6851295f92bf0e752071f6b8_0001328186"

|